2017年12月08日 (金)「IoTクライシス」が忍び寄る(後編)

※2017年11月24日にNHK WEB特集に掲載されました。

「Mirai」というコンピューターウイルスが猛威を振るっている。このウイルスが狙うのはパソコンではなく、私たちの身の回りにある「IoT機器」。ひそかに感染した機器を操り、サイバー攻撃の武器に変えてしまうという代物だ。このウイルスの出現によってサイバー攻撃は大規模化。闇で攻撃を請け負う者も現れ、被害は広がっている。身の回りのあらゆるものをインターネットに接続する「IoT」が広がる陰で、あなたも気づかない間にサイバー攻撃に加担させられているかもしれない。

ネットワーク報道部記者 田辺幹夫

科学文化部記者 黒瀬総一郎

<ダークウェブで売買されるサイバー攻撃>

「サイバー攻撃が売買されている」と聞き、私たちは「ダークウェブ」にアクセスした。 ダークウェブは専用のブラウザーでしか入れない特殊なインターネット空間で、当局の監視をおそれる反体制活動家などが利用していたが、最近は犯罪者が集まる「闇のインターネット」ともなっている。

ダークウェブは専用のブラウザーでしか入れない特殊なインターネット空間で、当局の監視をおそれる反体制活動家などが利用していたが、最近は犯罪者が集まる「闇のインターネット」ともなっている。

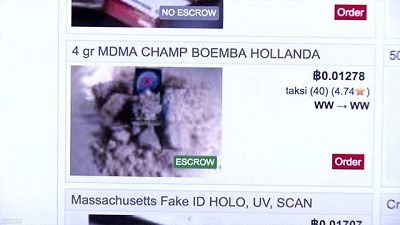

中に入ってみると、取り扱う内容ごとに「フォーラム」と呼ばれる掲示板のようなサイトがあり、ここで情報がやり取りされていた。 違法な売買を行うサイトもあり、見た目は普通の通販サイトのようだが、合成麻薬や覚醒剤から拳銃、ポルノ、それに各国の政府機関の機密情報とされるものまでが取り扱われていた。

違法な売買を行うサイトもあり、見た目は普通の通販サイトのようだが、合成麻薬や覚醒剤から拳銃、ポルノ、それに各国の政府機関の機密情報とされるものまでが取り扱われていた。

まさに「闇のデパート」だ。どれも仮想通貨「ビットコイン」で支払うよう指定されていた。

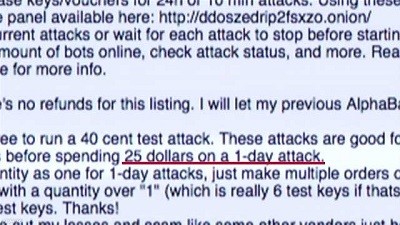

この中に、私たちが探していた商品もあった。「サイバー攻撃」だ。

目を引いたのはIoT機器を悪用した攻撃。「1日25ドルで攻撃」「お試しは40セント」などと手軽さが強調され、金を払えばどこでも指定された対象を攻撃するとうたっていた。 近年、ダークウェブは犯罪の温床として各国の治安当局が監視を強め、摘発が相次いでいる。

近年、ダークウェブは犯罪の温床として各国の治安当局が監視を強め、摘発が相次いでいる。

どんな人物がサイバー攻撃を請け負っているのだろうか。攻撃の標的にされないよう専門家の協力を得ながらコンタクトを試みた。

Q:あなたのサイバー攻撃はどれぐらいの規模まで出来る?

A:IoT機器でやれば最大で80(Gbps?)だ。

相手の返信を確認し、徐々に本題に入る。

Q:最近は取締りが厳しいようだが大丈夫なのか?個人でやっているのか?組織でやっているのか?

A:おまえは何が知りたいんだ。

その言葉を最後に返信は途絶えた。警戒心の強さはダークウェブの闇の深さの裏返しだ。

<「Mirai」がサイバー攻撃を一変させた>

いまや「ダークウェブ」で売買されるサイバー攻撃。主流となっている手口の1つが「DDoS」と呼ばれる攻撃だ。

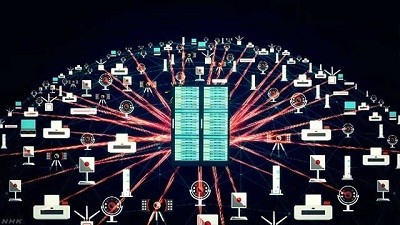

攻撃対象に大量の妨害データを送りつけ、サーバーなどをダウンさせる。発信源としてウイルスに感染させたパソコンを操る手口が一般的だったが、いま、IoT機器を悪用する手口が急速に広がっている。

それを可能にしたのが、去年夏に出現した「Mirai」と呼ばれるコンピューターウイルスだ。 「Mirai」は私たちの身の回りのIoT機器を狙って感染し、ひとたび感染に成功するとそこを拠点にネット上で他のIoT機器を探し、ひそかに感染を広げていく。

「Mirai」は私たちの身の回りのIoT機器を狙って感染し、ひとたび感染に成功するとそこを拠点にネット上で他のIoT機器を探し、ひそかに感染を広げていく。

そして攻撃者が攻撃命令を送ると、感染したIoT機器が遠隔操作され、指定された攻撃対象に向けて一斉に妨害データを送りつける。

よく使われるIDとパスワードがウイルスに仕込まれているため、簡単なパスワードであれば突破して感染してしまう。

IoT機器の機能には影響を与えないため、所有者が感染に気づくことも難しい。あなたも知らぬ間にサイバー犯罪に加担させられているかもしれないのだ。

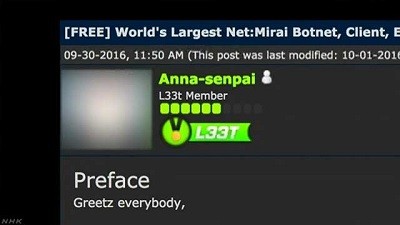

この「Mirai」をめぐり、去年9月、ネット上に作成者を名乗る人物が現れた。ハンドルネームは「Annaーsenpai」。日本のアニメの登場人物のイラストをプロフィール画像にしていた。 その人物は、「Mirai」の設計図にあたるソースコードを公開し、姿を消した。その結果、技術がある人物であれば誰でもIoT機器を操ってサイバー攻撃を行うことが可能になってしまった。

その人物は、「Mirai」の設計図にあたるソースコードを公開し、姿を消した。その結果、技術がある人物であれば誰でもIoT機器を操ってサイバー攻撃を行うことが可能になってしまった。

実際、「Mirai」を改造してさらに感染力を高めた「亜種」のウイルスも次々と登場している。攻撃のハードルは確実に下がっているのだ。

<「Mirai」攻撃能力の高さ>

野に放たれた「Mirai」

その本当の恐ろしさは、攻撃能力の高さにある。去年10月、かつてない規模のサイバー攻撃がアメリカの大手IT企業「ダイン社」を襲った。

「ツイッター」や「アマゾン」など、ダイン社からネットインフラの提供を受けていたサービスが3時間以上ダウンし、接続障害はアメリカのほぼ全域に及んだ。 分析の結果、攻撃の発信源は「Mirai」に感染したIoT機器と推定された。その数、実に10万台。攻撃の規模は、それまでの記録を塗り替える過去最大級のものだった。

分析の結果、攻撃の発信源は「Mirai」に感染したIoT機器と推定された。その数、実に10万台。攻撃の規模は、それまでの記録を塗り替える過去最大級のものだった。

「Mirai」は、ひそかに感染した大量のIoT機器を操ることでサイバー攻撃の大規模化を可能にしてしまったのだ。 サイバー攻撃の脅威を高めた「Mirai」の出現。被害はアメリカだけにとどまらない。

サイバー攻撃の脅威を高めた「Mirai」の出現。被害はアメリカだけにとどまらない。

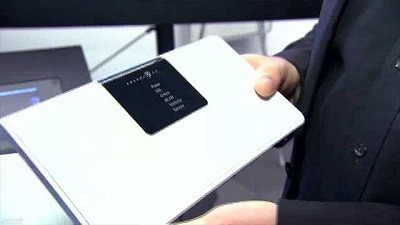

去年11月、ドイツで大手通信会社「ドイツテレコム」を利用するおよそ90万世帯が大規模なネット障害に陥った。家庭のルーターがサイバー攻撃を受け、一斉に停止してしまったのだ。 ドイツで被害をうけたルーター

ドイツで被害をうけたルーター

被害の大きさに、メルケル首相は記者会見で「容疑者の特定に全力を尽くす」と力を込めた。

それから3か月後のことし2月、イギリスの空港で容疑者が逮捕された。彼が使ったのは、改造型の「Mirai」だった。

彼は何のためにこのようなことをしたのか。事件を担当したマルクス・ハルトマン検事に話を聞くと、真相は驚くべきものだった。

「彼は、西アフリカ・リベリアの通信会社を攻撃するよう何者かから依頼を受けていました。そのため、IoT機器を狙って感染するウイルスを使い、攻撃のためのインフラをつくろうとしていたのです。報酬は月1万ドルだったと供述しています」

つまり、サイバー攻撃の請負人として通信会社への攻撃を計画していたが、改造した「Mirai」で操ろうとした大量のルーターを誤って停止させてしまい、攻撃を実行する前に明るみに出たというのだ。

しかも、彼が乗っ取ろうとしたサーバーはドイツ国内だけではなかった。

ドイツで大規模ネット障害が発生した同時刻、遠く離れた日本でも、NTTの研究所がIoT機器を感染させようとする不審な通信をとらえていた。 幸い、日本のルーターはドイツと仕様が異なっていたため、大事に至ることはなかった。

幸い、日本のルーターはドイツと仕様が異なっていたため、大事に至ることはなかった。

しかし、分析にあたった植田広樹さんは「一歩間違えると危なかったかもしれない。こうした不審な通信が日本に大量に届いたことに驚いた」と危機感をあらわにしていた。

サイバー攻撃のステージを大きく変えた「Mirai」

いつ、どこを狙って次の攻撃が行われるか、その予測は極めて困難だ。

<まん延する「Mirai」を食い止めるために>

「Mirai」によるサイバー攻撃を食い止めようと取り組む研究者がいる。横浜国立大学の吉岡克成准教授だ。

彼が使っているのは「ハニーポット」と呼ばれる“おとり”のコンピューター。ネット上ではIoT機器に見えるよう細工が施してある。 “ハニーポット”と呼ばれるコンピューター

“ハニーポット”と呼ばれるコンピューター

感染を広げようとする「Mirai」の通信をとらえ、実態を解明しようというのだ。

「ハニーポット」には「Mirai」やその亜種からとみられる通信が怒涛のように押し寄せている。

その数、1秒間におよそ数百回。 試しに安全性の不十分なIoT機器をネットに接続してみると、短いものではわずか38秒で感染した。

試しに安全性の不十分なIoT機器をネットに接続してみると、短いものではわずか38秒で感染した。

IoT機器を狙うウイルスはすでにネット上にまん延し、猛威を振るっているのだ。

皮肉なことに、「Mirai」の被害を食い止める上でネックとなっているのが、IoT機器の仕様だ。搭載されるコンピューターの能力が低く、後からウイルス対策ソフトを入れることが難しいのだ。

このため吉岡准教授は、非力なIoT機器でも動かせる「軽い」ウイルス対策ソフトの開発を進めている。IoT機器にあらかじめインストールされた状態で出荷できるようにするのが狙いだ。 試しに開発中のソフトを動かしてもらったところ、私たちの目の前で「Mirai」に感染したIoT機器からウイルスが駆除された。

試しに開発中のソフトを動かしてもらったところ、私たちの目の前で「Mirai」に感染したIoT機器からウイルスが駆除された。

吉岡准教授は、数年以内にこのソフトを実用化させたいと考えている。 「いまは攻撃側に有利な状況で、やりたい放題やられているのが実情です。この状況は明らかに間違っていて、対策は待ったなしです。少しでも状況が改善されることを願い、研究を続けていきます」

「いまは攻撃側に有利な状況で、やりたい放題やられているのが実情です。この状況は明らかに間違っていて、対策は待ったなしです。少しでも状況が改善されることを願い、研究を続けていきます」

民間の調査会社の推計では、現在、世界にあるIoT機器は198億台。2020年には300億台に達すると予想されている。

私たちの暮らしを便利にすると期待され、急速に普及が進むIoT機器。

しかしそれは、サイバー攻撃をたくらむ者にとっても便利なものだということを忘れてはいけない。備えを怠ったとき、狙われるのはあなたのIoT機器かもしれないのだ。

投稿者:田辺幹夫 | 投稿時間:17時04分