コロナ禍 あなたを狙うサイバー攻撃

「テレワークを始めてからウイルスメールが次々届く」、「会社のサーバーが凍結され身代金を要求された」。コロナ禍で企業、学校などで急速にリモート化が進む中、その隙を狙ったサイバー攻撃が猛威を振るっている。在宅勤務のため自宅に持ち帰ったパソコンがメールを介して知らぬ間に新型のウイルスに感染し、出社した後、一気に社内に広めてしまうケース。急ごしらえで整えたテレワーク環境にぜい弱性があり、「総当たり攻撃」でサーバーのIDやパスワードが特定され、システムが乗っ取られる事態も。企業などのデータが凍結され、機密情報と引き換えに身代金を要求されるケースも次々起きている。背景には、国際的にサイバー攻撃を仕掛ける複数の集団の存在が浮かび上がってきている。コロナ禍を狙ったサイバー攻撃はどれほど広がっているのか。専門家やセキュリティ会社とも協力してその実態に迫り、被害を防ぐには何が必要なのか考えていく。

出演者

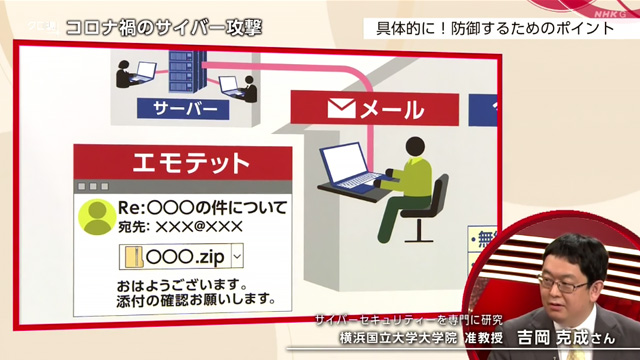

- 吉岡克成さん (横浜国立大学・准教授)

- NHK記者

- 武田真一 (キャスター) 、 小山 径 (アナウンサー)

猛威!テレワーク狙うウイルス

テレワークの普及とともに、あるコンピューターウイルスが猛威を振るっています。

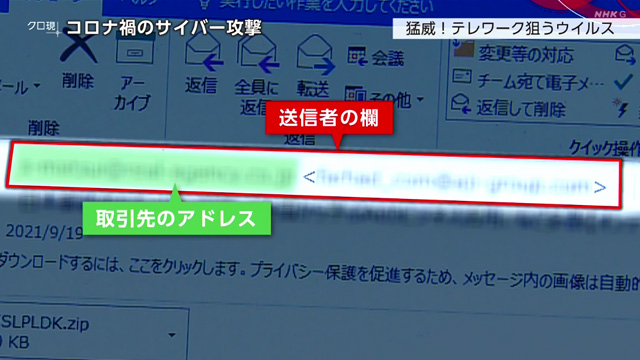

神奈川県内の商社に勤め、週に4日ほど在宅勤務をしている男性に、ある日届いた1通のメール。送信者の欄には、取引先のメールアドレスが。本文には、男性が以前に送ったメールが引用されていました。

在宅勤務する男性

「私どもが送ったメールに対しての返信のような形で返してきている。疑うというのは、普通だと考えにくい。」

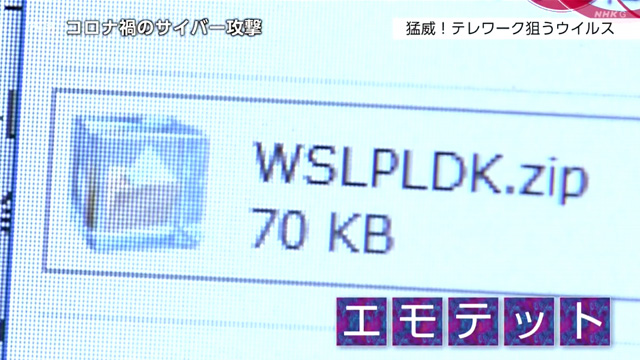

実は、添付されていたのは「エモテット」と呼ばれるコンピューターウイルス。ファイルを開くと感染してしまいます。

仮に会社の中で感染した場合、セキュリティーが機能すれば、比較的早く気付くことができます。しかし、自宅などセキュリティーが不十分な環境で感染すると、気付かないうちにパソコン内の情報を抜き取られてしまいます。さらに、別のウイルスを次々と送り込まれ、パソコンが乗っ取られ、操作されることもあります。その結果、会社のシステムにまで侵入され、機密情報などが奪われるおそれがあるのです。

9月以降、大手企業や公的機関がエモテットの被害に遭い、顧客情報などの流出が急増しています。メールを受け取った男性は、添付ファイルの名前が英語の文字列だったことを不審に思い、寸前のところで感染を免れました。

男性

「正直怖いなと思いますね。職場であれば、すぐ『こういうメール届いたんだけど、これ大丈夫かな』とか、あるいは周りで『こんなメール届いているから気を付けたほうがいい』とか。そういったものがテレワークの環境だとどうしても難しい。」

データが乗っ取られ脅迫も…

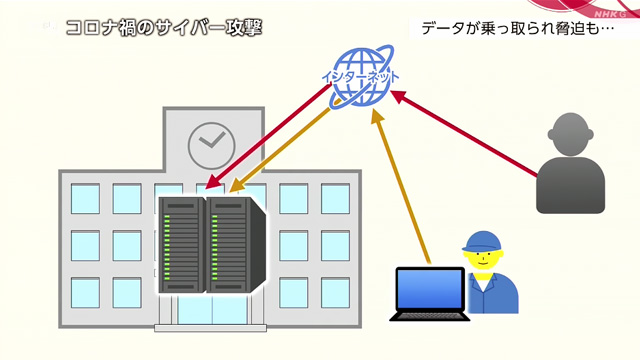

多くの人が、企業などのサーバーに自宅など外からアクセスするようになったコロナ禍の社会。本来、限られた人しか接続できないはずが、第三者に侵入されるケースも相次いでいます。

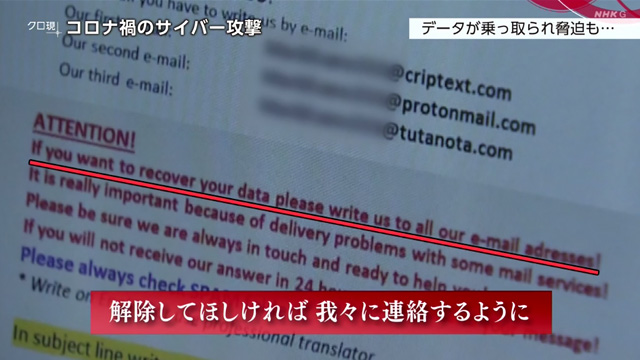

緊急事態宣言が出されていた4月、ある高校で異変が起きました。職員が出勤してパソコンを立ち上げると、英語の脅迫文が送りつけられていたのです。

“あなた方のファイルはすべて暗号化されている。解除してほしければ、我々に連絡するように。”

職員が使う共有サーバーのデータが、全く開けなくなっていました。生徒の進路など、重要な個人情報も含まれていたといいます。

教育委員会 担当者

「生徒さんの大事な情報ではあるので、それが1つでもなくなるというのは、やはりショックは大きかったなと。まさかと。」

高校は当時休校中で、サーバーの保守管理のために外部の業者が遠隔でアクセスできるようにしていました。ところが、設定に不備があり、この業者だけでなく第三者もアクセスできる状態になっていたために侵入されたのではないかと見られています。

高校は攻撃者とは連絡を取らず、警察に通報しましたが、暗号化されたファイルはいまだに開けないままです。

教育委員会 担当者

「(連絡して)迷惑していると分かったら、もっとつけ込まれるのではないかというところもありましたので、そういう対応をさせていただいた。」

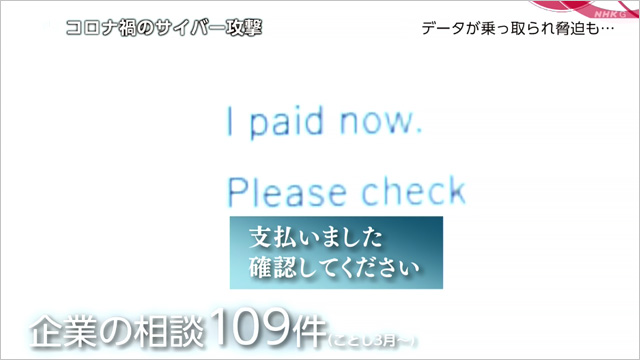

データを、いわば人質に取るサイバー攻撃。新たにテレワークを導入した中小企業が狙われ、身代金を要求されるケースも起きています。

大阪市にあるデータ復旧を請け負う会社には、そうした相談が殺到しています。

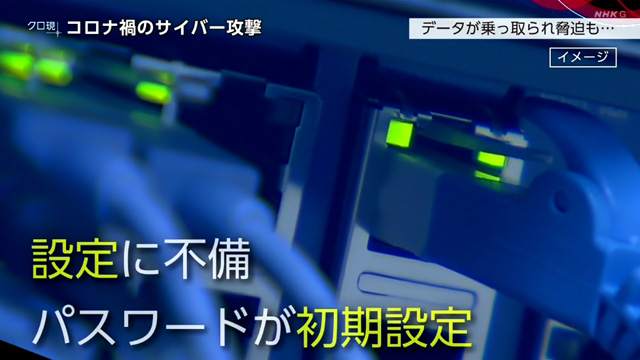

先月(10月)相談してきた不動産会社は、テレワーク用のサーバーが不正にアクセスされ、取引先の情報や銀行口座のデータまで暗号化されました。そして、暗号化を解除したければ、およそ10万円を支払えという脅迫文書が送られてきたのです。不動産会社は、急きょテレワークを始めようと、もともと社内だけで使っていたハードディスクをインターネットに接続しました。しかし、設定に不備があったことに加え、パスワードも単純な初期設定のままだったため、不正アクセスを受けたと見られています。

データがなければ業務が続けられず、倒産してしまう。コロナ禍で厳しい経営が続く中、不動産会社は身代金を払うことを選択せざるを得ませんでした。

3月以降、こうした身代金を要求された企業の相談は109件。その半数近くが、要求に応じるほかに打つ手がなかったといいます。

要求する額はまちまちですが、攻撃者は、企業の財務状況を見透かしたかのように支払えるギリギリの額を提示してくるといいます。

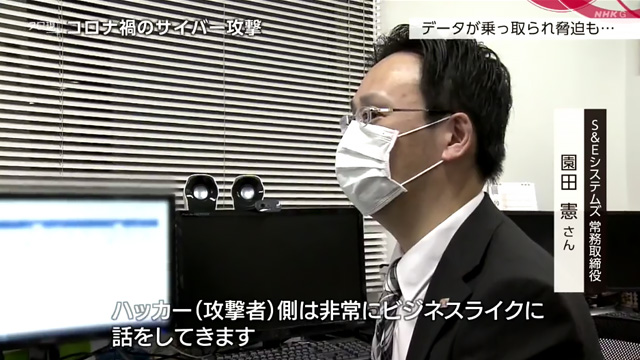

S&Eシステムズ 常務取締役 園田憲さん

「ハッカー(攻撃者)側は、非常にビジネスライクに話をしてきます。(情報流出すると)信用問題になるので、会社が倒れかねないというところで、背に腹はかえられず、支払わざるをえないことがあるかと思います。」

コロナ禍で猛威を振るうサイバー攻撃。何に気をつければいいか、具体的に見ていきます。

具体的に!防御するためのポイント

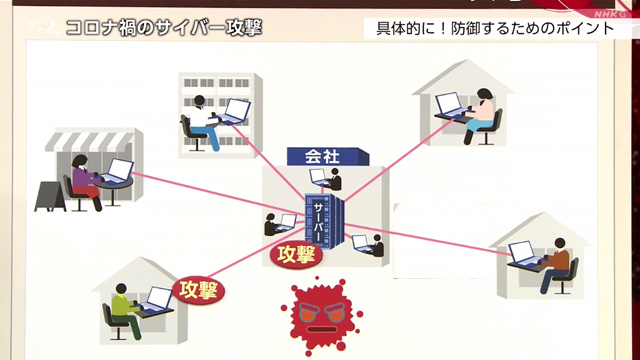

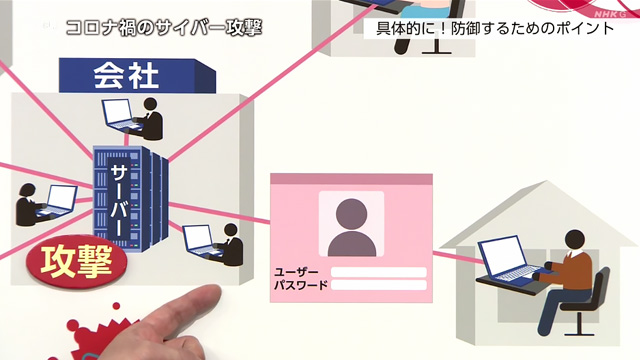

小山:サイバー攻撃のリスクというのは、これまでとは違うフェーズに入ってきているということなんです。これまでは会社の中で行っていた仕事を、インターネットを通じて、自宅などにいながら会社にいるのと同じように仕事をすることができるようになりました。しかし、これが攻撃者から見ますと、これまで以上に攻撃する穴が増えているということになっているんです。攻撃先としては、個人のパソコン、そして会社の機密情報などが入っているサーバーなどです。

今週も、ゲームソフト会社のカプコンが攻撃を受け、犯行グループは身代金の支払いを要求しました。その後、機密情報をウェブ上に公開されるなどの被害を受けています。

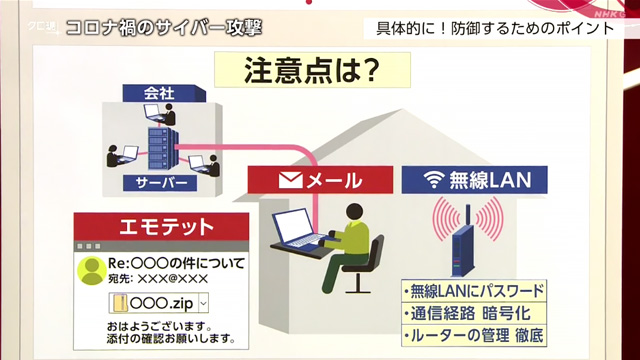

そこで、私たちが注意すべきテレワークのリスクとは。きょうのゲストの横浜国立大学大学院の吉岡さんに伺いました。ポイントは、「メール」「無線LAN」の2点です。

まずはメール。紹介した「エモテット」と呼ばれる、今、猛威を振るっているタイプのウイルスです。実際のメールのやりとりに返信するようなふりをして送信されてきます。また、最近では添付ファイルをzipファイルなどに圧縮して送ってくるケースも多いと報告されています。そうして、企業のセキュリティーをくぐり抜けやすくしようとしているわけなんです。

武田:それに加えて、自分が書いたメールの文面が引用されたりしているわけですよね。これはとても見破る自信がないんですけれども、どうやって見分けたらいいのでしょうか?

吉岡さん:攻撃メールを受ける側からすると、えたいが知れないなというふうに思われると思うんですけれども、ちょっと視点を変えて、攻撃を行う側がどういうことをしているのかを考えてみますと、非常に多くの組織に対して、このような、なりすましメールをたくさん出しているわけです。その中で少し引っ掛かってくれれば、それをもとに身代金をというようなことをしていますので、実際はそこまで1通1通にものすごく手間をかけてメールを書くということはできないという実態があるかと思います。そうしますと、「このやりとりの中でこういう返信はあったのかな」ということをよく考えれば、ちょっとおかしいなというふうに思うこともあると思うんですが、そこはしっかりと慎重に判断するという必要があるかと思います。

武田:テレワークで、なかなか周りの人にも確認できないですよね。

吉岡さん:おっしゃるとおりです。テレワークの場合は1人で仕事を基本的にしていますので、会社で仕事をしているときは、ちょっと隣の人や周りに聞けるんですが、そういった意味でもさらに注意が必要で、「ちょっとおかしいな」と思いましたら、場合によっては電話をかけて確認するとか、そういったことも必要かと思います。

小山:もう1つのテレワークのリスクポイントは、無線LAN・Wi-Fiです。自宅、サテライトオフィス、カフェ、いろいろなところで仕事をするときに、無線LAN・Wi-Fiを使っている方は多いと思います。使い方を誤ると、同時に利用しているほかの人に通信内容を傍受されるというおそれがあるんです。傍受されないためには、いろいろな方法があるんですけれども、そのうちの1つ、通信経路を暗号化するという必要があります。自分がそれをきちんとできているのかどうか、どうすれば確認できるのか。ちょっと難しそうなんですけれども、私もやってみたら簡単でした。

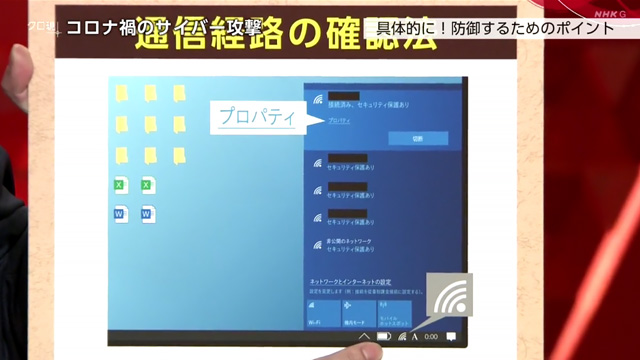

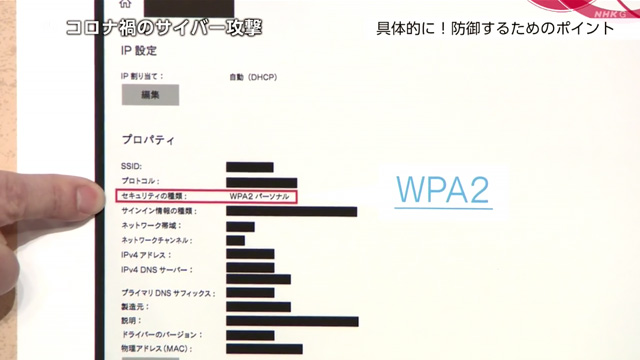

これはWindowsのパソコンの画面です。画面の右下に、電波のデザインのアイコンがあります。これをクリックすると受信可能なアクセスポイントが出て、今つながっているもの(接続先)が出てきます。そこにある「プロパティ」をクリックしてください。そうしますと、このような画面が出てきます。

下のほうにスクロールしますと、小さな文字ですが「セキュリティの種類」という項目があるんですね。ここが「WPA2」あるいは「WPA3」となっていれば、傍受されにくいということなんです。ぜひ皆さんも確認してみてください。

そして吉岡さん、さらにポイントがあるということですね。

吉岡さん:そうなんです。ルーター自身の管理もしっかりしなければいけません。

武田:無線LANをつなげる機器ですね。

吉岡さん:そうです。まずはその中でも、無線LANに接続するためにパスワードを設定しますけれども、これも単純なものですと推測されるおそれがあります。あと同じパスワードでも、管理者向けのルーターの設定等をするために必要な、管理用のパスワードがあるんですが…。

武田:また別にあるわけですか。

吉岡さん:こちらもしっかり設定しておかないと、推測されて、中の設定を変えられたりという問題が起こります。それに加えて、ルーターのファームウエアという、中で動いているプログラム。これも最新の状態に保っておかないと、攻撃を受ける可能性があります。

武田:よくある「フリーWi-Fi」などはどうなんでしょうか。

吉岡さん:やはりフリーWi-Fiの場合は、こういった管理自体がそもそもしっかりできているか、なかなか確認ができませんので、重要な情報をやりとりするというのは、できるだけ控えたほうがよいかと思います。

武田:そして、取材にあたった科学文化部の黒瀬記者にも聞きたいと思いますが、身代金を要求されるという手口も紹介されていましたよね。こうした被害にあったら、どう対応すればいいんでしょうか?

黒瀬総一郎記者(科学文化部):今回の取材で、身代金を支払ってしまうというケースが少なくないということが分かってきました。いずれも会社が潰れてしまうかもしれないという中での、苦渋の判断とのことでした。ただ、もちろん不正アクセスは犯罪ですから、警察に報告することが必要です。しかし最近は、機密情報を暗号化するだけでなく、先に盗んで、攻撃者の要求に応じないと公開するという手口も増えていて、非常に難しい判断を迫られるのが実態です。だからこそ、不正アクセスをさせない対策を取ってほしいと思います。

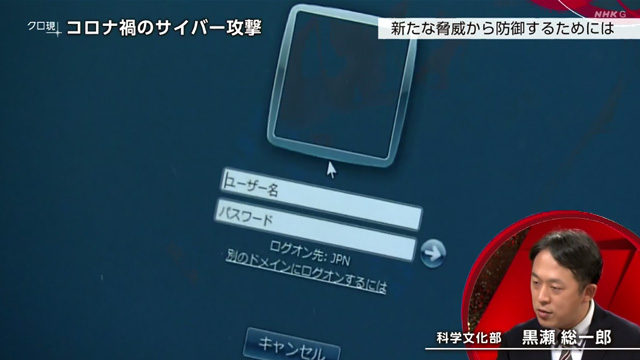

小山:そして今、吉岡さんが攻撃の大きな穴になっているおそれがあると指摘するのが、自宅などから会社のサーバーやクラウドなどにリモート接続するための、「ログイン画面」です。

中でも、企業の重要な情報が入っているサーバーなどに直接アクセスできるログイン画面の場合は、本来は限られた人だけが見られるようにしておくことが重要なんですけれども、意図せず誰でも見られる状態になっているケースが今、多発しているということなんです。セキュリティーが甘い場合は、ここから攻撃者に侵入されかねないんです。

危ない!世界中から狙われる…

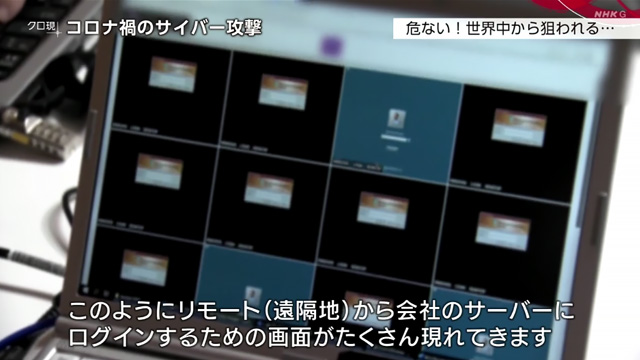

ログイン画面が誰でも見られ、セキュリティーにも問題がある端末はどれほどあるのか。セキュリティー対策のために開発された、専用のサイトを使って調べてみました。すると…。

「今、日本国内では、危険な状態のものが6,000台余りある。実際に見ていきますと、このようにリモート(遠隔地)から会社のサーバーにログインするための画面がたくさん現れてきます。」

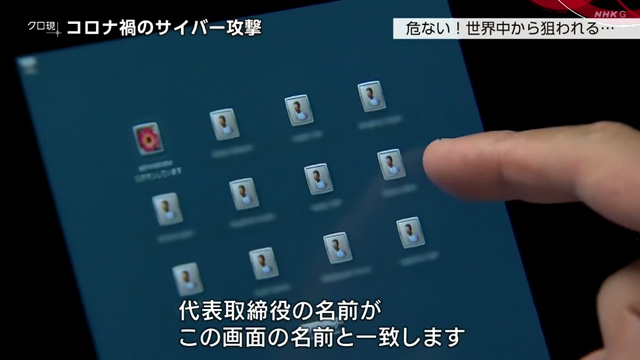

さらに、企業に関する情報がログイン画面に含まれているケースもありました。

「ここに人の名前がいっぱいあって、ここに会社名とみられる表記がある。グーグルを使って検索したいと思います。会社概要を見てみますと、代表取締役の名前がこの画面の名前と一致します。」

こうした状態は、どれほど危険なのか。都内のセキュリティー会社に依頼し、実験を行いました。パソコンのデータを空にした上で、あえてログイン画面が世界中から見えるように設定し、インターネットに接続します。

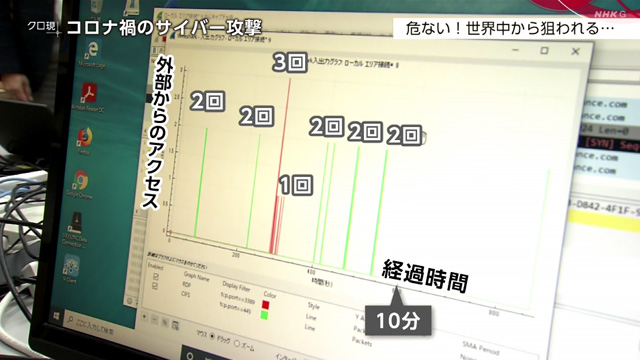

実験を始めて、1分余り…。

「これ、今ですか。」

網屋 執行役員 石田隆二さん

「今です。」

「(外部からのアクセスが)すぐ来るんですね、速攻ですね。」

早速、外部からのアクセスがありました。僅か10分で、10回を超えています。

実験ではこのままパソコンを放置しました。2日後…。

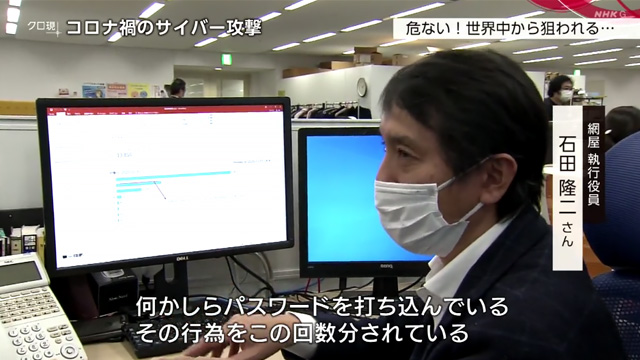

石田隆二さん

「13,850回。パソコンに入るときに、何かしらパスワードを打ち込んでいる。その行為をこの回数分されている。」

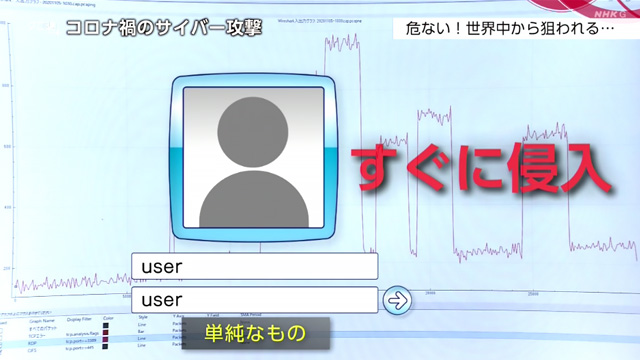

実験は、ユーザー名とパスワードの設定を変えて行いました。数字や記号を組み合わせていた場合、攻撃者が手当たり次第に入力してこじあけようとしていましたが、侵入されませんでした。しかし、いずれも単純なものにした場合は、すぐに侵入されました。

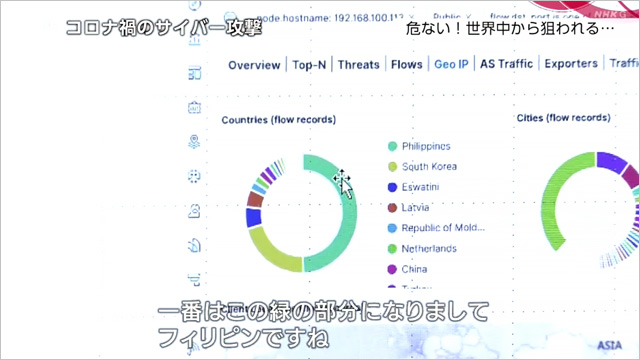

さらに、どこからアクセスされていたのかを分析。

石田隆二さん

「一番はこの緑の部分になりまして、フィリピンですね。次が韓国、次は(アフリカの)エスワティニ、次がラトビア。」

確認されたのは、30か国以上にも上りました。

私たちは吉岡さんとともに、危険な状態になっている企業などを訪ね、対策を呼びかけることにしました。まず向かったのは、関東地方にある自動車関連会社です。その会社はログイン画面だけでなく、サーバーの一部のデータまで外部から見えてしまっていました。

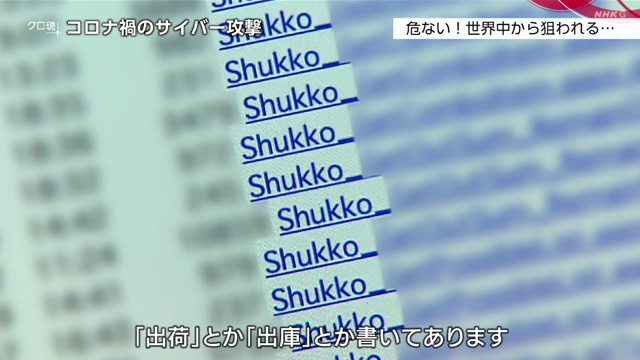

「『出荷』とか『出庫』とか書いてありますね。」

横浜国立大学 大学院 佐々木貴之研究員

「おそらく内部の在庫管理とか、内部のシステム系のプログラムとかが見えている。」

「本来は見えないものですよね?」

佐々木貴之研究員

「はい、そうです。このファイルをクリックすると、ファイルの中身が見える可能性も高い。」

もし攻撃されれば、サーバーを停止させられてしまうおそれがあります。担当者に、いったんインターネットから切り離してシステムを更新する必要があることを伝え、この会社はすぐに対応を取りました。

横浜国立大学 大学院 吉岡克成准教授

「放置しますと、侵入を受けたりということが実際にありうる。いつそういうこと(サイバー攻撃)が起こってもおかしくなかったと思います。」

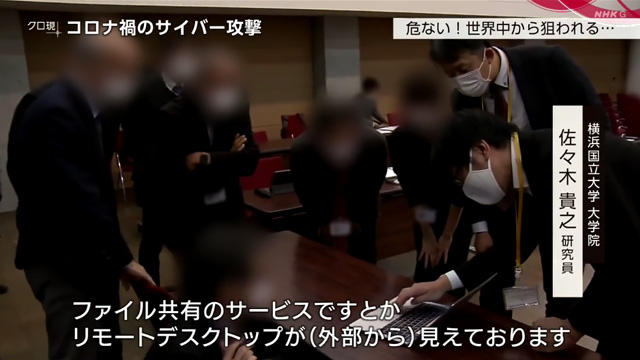

次に向かったのは、関西地方にある学校法人です。通信教育のデータを保存するサーバーが、外部からアクセスできる状態になっていました。事前に伝えたところ、どう危険なのか知りたいと、大勢の職員が集まりました。

吉岡克成准教授

「サーバーとして古いプログラムが動いている。場合によっては侵入されて、中の情報にアクセスされる。」

これまで異変はなかったか聞き取ると、先月、別のシステムが集中的にアクセスを受け、不審に思っていたといいます。ログイン画面が公開状態になっていることを指摘しました。

佐々木貴之研究員

「ファイル共有のサービスですとか、リモートデスクトップが(外部から)見えております。こちらも同様にログイン画面が見えていまして…。」

職員たちは、データが盗まれたり暗号化される危険性があることを、初めて目の当たりにしました。

学校法人 職員

「リモートワークをしているスタッフがいまして、そことの接続とか、まさにリモートデスクトップで仕事をするために使っているものなのかな。」

「ここに侵入して、本学のウェブサイトであったり、そういうところにも入っていかれる可能性もある?」

吉岡克成准教授

「例えば最悪のケースだと、こちらにマルウェア(コンピューターウイルス)みたいなものを埋め込まれていて、そこから(ウイルスを)もらってしまうということがゼロではない。」

吉岡さんは、直ちにアクセスを制限し、古いサーバーを更新する必要があると指摘。学校側はすぐにセキュリティーを強化しました。

学校法人 職員

「ちょっと甘く見ていたのはある。やはりしっかりと、もう1回学内のシステムを監査しなおす、見直す必要があると思っている。」

問われるサイバー攻撃への対策を、具体的にお伝えします。

新たな脅威から防御するためには

武田:対策は十分ではないという企業もあるんですね。ちょっと心配になりますが。黒瀬さんは、どんな実感を得ましたか?

黒瀬記者:今回の取材で、ログイン画面が誰でも見られる状態になっていて、かつサーバーにぜい弱性がある企業には、リスクを個別に伝えました。穴だらけの実態というのは、想像以上のものがありました。リモートワークなどに使うためのログイン画面への攻撃数は、コロナ禍の中で今も増え続けています。取材で訪ねた企業の中には、その必要性は認識していたものの、コストを考えると対策が打てないというところもありました。一方で、「問題はないと思っている」と回答する企業があったほか、セキュリティーを扱う企業でも対策ができていないところもありまして、驚きました。テレワークの導入で、急ごしらえで環境整備したことも背景にあると思います。攻撃を防ぐには、サーバーのソフトウエアを更新したり、アクセスできる人を最小限に限ったりする対策が必須です。

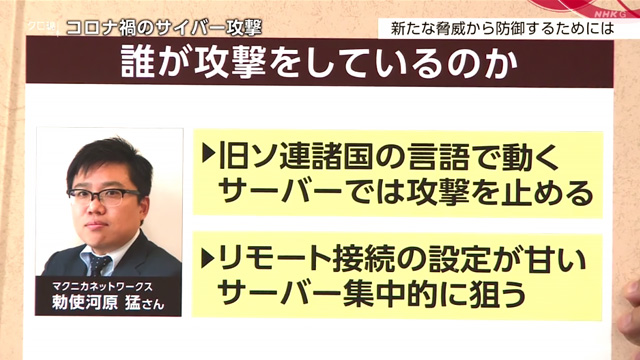

武田:攻撃をしている人たちはどんな人なのか、どこまで分かっているんでしょうか?

黒瀬記者:冒頭で紹介した学校のサーバーへの攻撃について、送られてきた脅迫文をセキュリティー会社に分析してもらいました。分析からは、脅迫文が欧米で使われているものと今回高校に届いたもの、非常に似ていることが分かりました。そしてこの欧米で攻撃するグループの特徴としては、1つは旧ソ連諸国の言語で動くサーバーでは攻撃をやめるという特徴がありまして、そうした地域からの攻撃の可能性もあると見られています。また、リモート接続の設定が甘いサーバーを集中的に狙っているという特徴もあるということで、やはりリモート接続への注意が必要です。

武田:それにしても、なぜ対策が取られないままの状態になっているんでしょうか?

吉岡さん:実はテレワークの実現方式というのは非常にさまざまでして、中にはセキュリティーをしっかりと考慮したものというのも実は存在します。ただ、そういったシステムを導入するには非常にコストも時間もかかるということで、特に現在このコロナ禍ということで、急にどうしてもテレワークを今すぐ始めなければいけない。それも、コストもかけられないといった事情がある企業さんも多いのではないでしょうか。

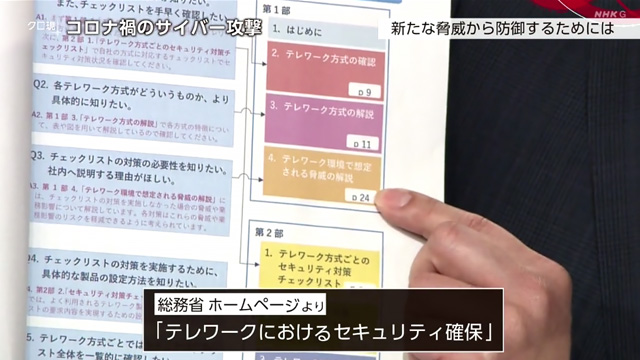

小山:テレワークを広げていく、しかしサイバー攻撃からも防いでいかないといけないということで、国がまとめた、中小企業がテレワークを導入するときの注意点というものがあります。「テレワーク環境で想定される脅威の解説」や、「セキュリティ対策のチェックリスト」なども盛り込まれているんです。総務省のホームページの、「テレワークにおけるセキュリティ確保」という項目の中にありますので、活用してみてください。

武田:テレワークに潜む新たなリスクに、私たち、そして社会はどう向き合えばいいんでしょうか?

吉岡さん:テレワークは非常に便利ですし、とても有効な技術だと思います。ですから極論してしまうと、これは攻撃者にとっても、やはりアクセスがしやすい便利なものというふうにも言えるかと思います。リスクをしっかりと認識して、適切にこの技術を使って、新しい働き方を実現すべきかというふうに思います。もう1つの観点では、ここまで広くテレワークが使われるようになりましたので、こういった製品やサービスを提供する側も、利用者が使いやすくて間違いを犯しにくいような製品・サービスを提供していただくということを期待したいと思います。